Al trabajar con cluster de microsoft en máquinas virutales, es imposible crear un disco de quorum compartido entre 2 máquinas sin que haya dependencia del host. Renunciar a los movimientos de máquinas virtuales entre hosts, hace imposible el mantenimiento. Por ello, es mejor configurar las máquinas windows en cluster con el disco de quorum en una unidad de red.

Creación del cluster

Cada una de las máquinas tendrá sus discos de datos, configurados como discos normales.

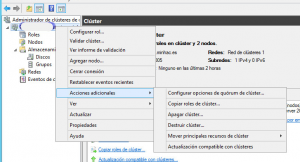

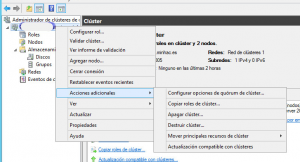

Se crea un cluster de conmutación por error, con los dos nuevos nodos windows.

Cuando ya lo tenemos, tenemos que crear su nuevo disco de quorum.

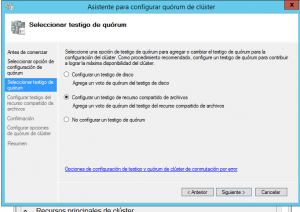

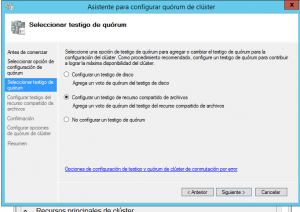

Seleccionar el testigo de quorum.

Configurar un testigo de recurso compartido de archivos.

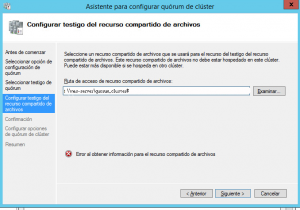

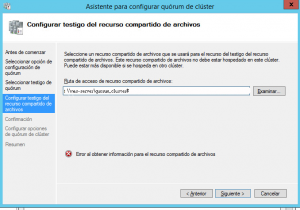

Configuramos la ruta de red compartida.

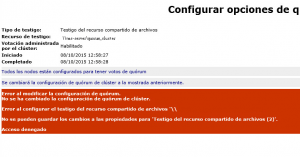

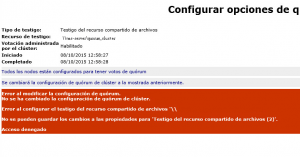

En este punto, nos puede dar un error de permisos de quorum.

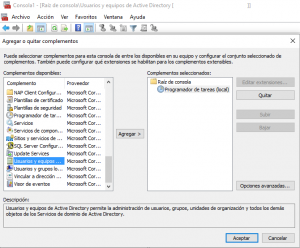

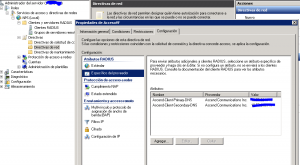

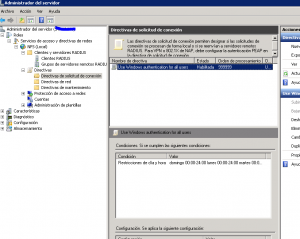

El problema radica en que en windows, es la cuenta del sistema local quien está ejecutando el servicio de cluster. Esta cuenta local (distinta para cada nodo del cluster) no tiene permisos sobre la carpeta compartida del quorum.

Forzando el servicio de cluster a ejecutar con una cuenta de dominio que tenga permisos sobre la unidad de red, ya no hay problema en configurar el quorum.

También se puede optar por otra opción, que es dar permisos a los usuarios de máquina local que ejecutarán el servicio, sobre el almacenamiento en red, de forma que tengan acceso de lectura y escritura sobre los archivos del quorum.

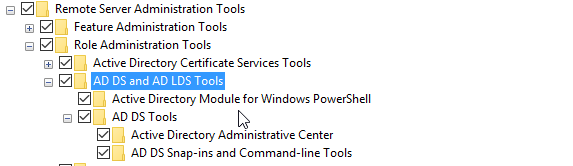

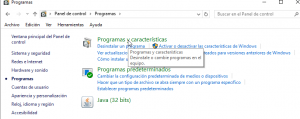

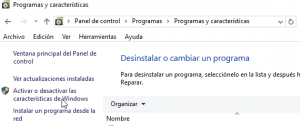

Habilitamos Remote Server Administration Tools > Feature Administration Tools > AD DS and AD LDS Tools > AD DS Tools

Habilitamos Remote Server Administration Tools > Feature Administration Tools > AD DS and AD LDS Tools > AD DS Tools