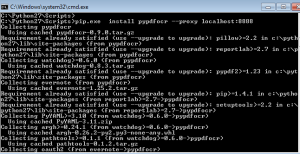

Si al instalar pypdfocr en windows 7, da un error de compilación

$ pip2.exe install pypdfocr

(...)

Installing collected packages: PyYAML, argh, pathtools, watchdog, httplib2, oauth2, evernote, pypdfocr

Running setup.py install for PyYAML: started

Running setup.py install for PyYAML: finished with status 'error'

Complete output from command c:\python27\python.exe -u -c "import setuptools, tokenize;__file__='c:\\cygwin\\tmp\\pip-build-k7lz4j\\PyYAML\\setup.py';exec(compile(getattr(tokenize, 'open', open)(__file__).read().replace('\r\n', '\n'), __file__, 'exec'))" install --record c:\cygwin\tmp\pip-nggirp-record\install-record.txt --single-version-externally-managed --compile:

running install

running build

running build_py

creating build

creating build\lib.win32-2.7

creating build\lib.win32-2.7\yaml

copying lib\yaml\composer.py -> build\lib.win32-2.7\yaml

copying lib\yaml\constructor.py -> build\lib.win32-2.7\yaml

copying lib\yaml\cyaml.py -> build\lib.win32-2.7\yaml

copying lib\yaml\dumper.py -> build\lib.win32-2.7\yaml

copying lib\yaml\emitter.py -> build\lib.win32-2.7\yaml

copying lib\yaml\error.py -> build\lib.win32-2.7\yaml

copying lib\yaml\events.py -> build\lib.win32-2.7\yaml

copying lib\yaml\loader.py -> build\lib.win32-2.7\yaml

copying lib\yaml\nodes.py -> build\lib.win32-2.7\yaml

copying lib\yaml\parser.py -> build\lib.win32-2.7\yaml

copying lib\yaml\reader.py -> build\lib.win32-2.7\yaml

copying lib\yaml\representer.py -> build\lib.win32-2.7\yaml

copying lib\yaml\resolver.py -> build\lib.win32-2.7\yaml

copying lib\yaml\scanner.py -> build\lib.win32-2.7\yaml

copying lib\yaml\serializer.py -> build\lib.win32-2.7\yaml

copying lib\yaml\tokens.py -> build\lib.win32-2.7\yaml

copying lib\yaml\__init__.py -> build\lib.win32-2.7\yaml

running build_ext

creating build\temp.win32-2.7

creating build\temp.win32-2.7\Release

checking if libyaml is compilable

error: [Error 2] El sistema no puede encontrar el archivo especificado

----------------------------------------

Command "c:\python27\python.exe -u -c "import setuptools, tokenize;__file__='c:\\cygwin\\tmp\\pip-build-k7lz4j\\PyYAML\\setup.py';exec(compile(getattr(tokenize, 'open', open)(__file__).read().replace('\r\n', '\n'), __file__, 'exec'))" install --record c:\cygwin\tmp\pip-nggirp-record\install-record.txt --single-version-externally-managed --compile" failed with error code 1 in c:\cygwin\tmp\pip-build-k7lz4j\PyYAML\

Es necesario instalar tal y como comentan en stackoverflow vc para windows :

Microsoft Visual C++ Compiler for Python 2.7

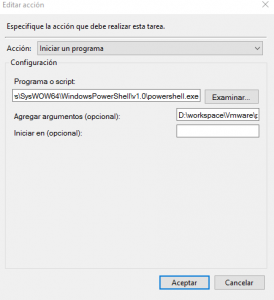

Una vez instalado, vc for Python, debe estar accesible desde el path. Desde command :