Configuración de Radius Rol NPS en windows 2008 y 2012.

Si el radius va a autenticar contra un dominio, debe formar parte del dominio activo antes de comenzar la instalación.

Se debe comenzar con la instalación del rol de servidor:

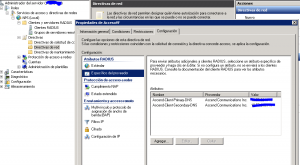

Se crean los nuevos clientes, con su secreto y su IP:

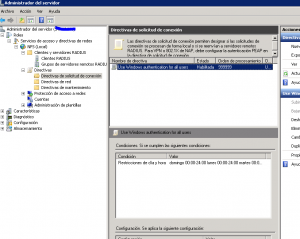

Se crea la directiva de red, que especifica qué usuarios del dominio van a poder acceder a la red

En la directiva de red, se especifican también los servidores DNS si procede.

Verificamos la directiva de solicitud de conexión para asegurar que siempre se permita el acceso de conexión

Los logs de conexiones se guardan en

C:\Windows\System32\LogFiles

Recomendamos el uso de log parser / log lizard para acceder a ellos.

Monitorización desde Nagios:

Probando el paquete freeradius-utils, hemos conseguido hacer un script que se ocupe de la monitorización en tiempo real del radius.

https://github.com/esterniclos/nagios_radius

Se basa en un cliente check_radius.sh que se debe instalar en la carpeta de nagios para plugins, y llamar a través de un servicio.

Para hacer pruebas en bash, se puede usar la siguiente línea:

echo "User-Name=$USER,User-Password=$PASSWORD" | radclient -4 $HOST auth $SECRET