Las reglas de complejidad de claves en esxi 6, cambian entre las versiones.

A nivel de archivos en los hosts, se almacena en /etc/pam.d/passwd

Este era el nivel por defecto en esxi 5.5:

password requisite /lib/security/$ISA/pam_passwdqc.so retry=3 min=8,8,8,7,6

El nivel que sale por defecto en esxi6:

password requisite /lib/security/$ISA/pam_passwdqc.so retry=3 min=disabled,disabled,disabled,7,7

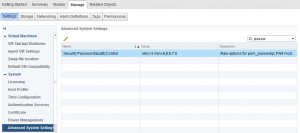

Para hacer cambios, se debe hacer a través del interfaz web. En la versión anterior sí se hacía a través de archivos.

Para cambiar de forma descentralizada todas las claves de los hosts, recomiendo usar un script de powercli:

Esta opción no deja log

https://deangrant.wordpress.com/2014/07/15/powercli-changing-esxi-host-root-password/

Mucho más completo, el script de definit.co.uk que exporta un log con el resultado:

http://www.definit.co.uk/2013/06/changing-esxi-root-passwords-the-smart-way-via-powercli/