El principal activo de una startup tecnológica es su dominio web. Nombres como apple.com, google.com o facebook.com nos son muy familiares a todos. Sin embargo, el camino hasta dar con el dominio perfecto para la empresa no es nada fácil. Hace años, cuando Internet no era más que cuatro nodos gestionados por entidades académicas, conseguir un dominio era mucho más fácil.

Hoy es muy complicado encontrar un dominio que, por un lado esté acorde con el nombre de la empresa, y por otro esté libre y sea fácil de pronunciar, deletrear y recordar. Para cualquier startup que se precie, este proceso es de obligado cumplimiento y muchas veces muy crítico. Es por ello que cuando todavía no se tiene un dominio, el emprendedor tiende a evitar comentar el nombre de su empresa por si alguien se lo roba.

Debido a ésto, el proceso de registrar un dominio debe mantenerse en secreto y realizarse con mucho cuidado. ¿Por qué digo esto? Pues porque últimamente hay informes de que existen ciertas filtraciones en el proceso de registrado de dominios y algunas empresas se están beneficiando de ello. El marco es el siguiente, el interesado realiza una búsqueda de un dominio, comprueba que no existe, pero cuando al día siguiente va a registrarlo descubre, para su desgracia, que otra empresa ya lo ha registrado a las pocas horas de su consulta el día anterior.

¿Cómo ha sucedido esto? Esto se puede deber a muchas circunstancias que expondremos a continuación. ICANN, el máximo organismo de gestión de Internet, ha emitido una nota (pdf) de aviso sobre estos problemas, que ellos llaman Domain name front running.

Existen varias posibles razones para que nuestra consulta haya sido interceptada, almacenada y vendida a terceros. Entre las más comunes son las siguientes:

- Usar la barra de direcciones del navegador para comprobar si un dominio existe. Muchos usuarios consideran que si al teclear el dominio en el navegador, sale una página web es que el dominio no está libre. Nada más alejado de la realidad y sobre todo peligroso. Cuando realizamos esta operación, nuestro ordenador está preguntando al servidor DNS de nuestro proveedor si existe el dominio. Algunos proveedores de Internet (ISPs) almacenan estos datos y venden la información de aquellos dominios que se han buscado pero que no existían. De esta forma, en cuestión de horas, estas terceras empresas registran los dominios, con la esperanza de que si realmente te interesa, les pagarás bastante dinero por el. A parte de esto comentar que, el hecho de que no salga una página web no significa que el dominio esté libre.

- Usar buscadores de tercera división para comprobar si un dominio existe. Por buscadores de tercera me refiero a cualquier buscador que no sea Google, Yahoo o similares (ask.com por ejemplo). Esto es debido a que estas empresas tienen unas políticas de privacidad muy importantes y, en teoría, no van a vender esta información a terceros. Por el contrario, si usamos buscadores dudosos o muy poco conocidos, tenemos muchas probabilidades de que nuestras búsquedas se almacenen y vendan a empresas que se dedican a buscar nuevos dominios.

- Usar plugins para el navegador o programas gratuitos o de shareware. Existen infinidad de programas que podemos descargarnos y que proporcionan herramientas para gestionar y/o consultar dominios. Mucho cuidado con ellas ya que algunas almacenan la información para luego venderla.

- Usar portales de entidades no oficiales para consultar los dominios. Un claro ejemplo de este comportamiento es el de Network Solutions y su “mecanismo de protección“. Parece ser que si realizas una búsqueda a través de su portal en Internet, el dominio se registrará automáticamente por ellos durante 4 días.

El gran problema con el protocolo DNS es que se envía en claro por el cable. Cuando digo en claro me refiero a que se transmite la información de la consulta sin cifrar, permitiendo su interceptación y almacenamiento. Si tenemos en cuenta que esa consulta pasa por numerosos routers y servidores hasta llegar a su destino, tenemos un escenario muy peligroso. Lo ideal sería que las consultas whois estuvieran cifradas, sin embargo, el costo computacional de tener que cifrar todas las peticiones dns hace de esta solución algo prohibitivo.

En conclusión, mucho cuidado con que sistema usáis para consultar los dominios y cuidado con los proveedores que venden vuestros datos. Espero que este pequeño articulo les evite a muchos (yo me incluyo) el perder nombres de dominio (con lo que encima cuesta pensarlos) por una tontería.

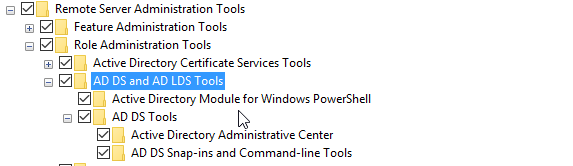

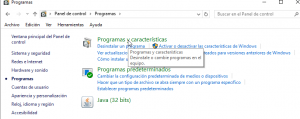

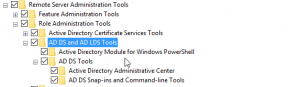

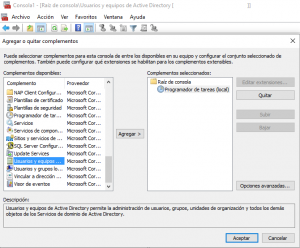

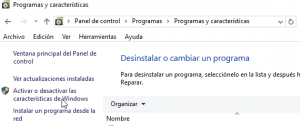

Habilitamos Remote Server Administration Tools > Feature Administration Tools > AD DS and AD LDS Tools > AD DS Tools

Habilitamos Remote Server Administration Tools > Feature Administration Tools > AD DS and AD LDS Tools > AD DS Tools